Active Directory Basics

Active Directory

凭据存储在active directory

负责运行AD的是Domain Controller

AD DS

任何Windows域核心都是AD DS

服务充当目录,其中包含网络上存在的所有“对象”的信息。在 AD 支持的众多对象中,我们有用户、组、机器、打印机、共享等

- User

- people:用户

- service:如IIS或MSSQL

- Machine:计算机帐户本身是指定计算机上的本地管理员,除了计算机本身之外,通常任何人都不应访问它们,但与任何其他帐户一样,如果您有密码,则可以使用它来登录,计算机帐户名称是计算机的名称,后跟美元符号。例如,名为

DC01的计算机将具有一个名为DC01$的计算机帐户 - Security Groups

- Domain Admins:此组的用户对整个域具有管理权限。默认情况下,他们可以管理域上的任何计算机,包括 DC

- Server Operators:此组中的用户可以管理域控制器。他们无法更改任何管理组成员身份

- Backup Operators:允许此组中的用户访问任何文件,而忽略其权限。它们用于在计算机上执行数据备份。

- Account Operators:此组中的用户可以创建或修改域中的其他帐户

- Domain Users:包括域中的所有现有用户帐户。

- Domain Computers

- Domain Controllers

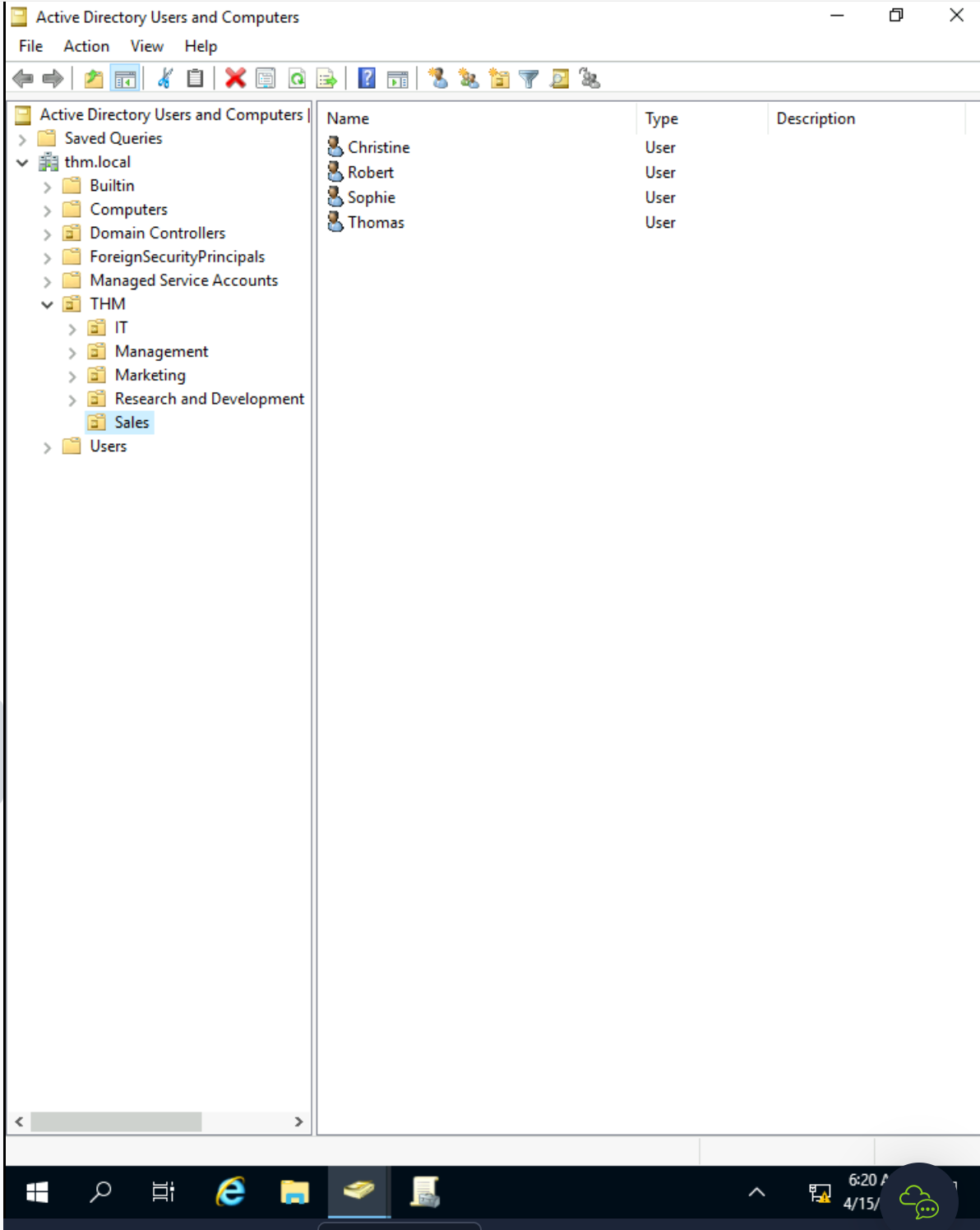

一睹芳容

用户一次只能是单个 OU 的一部分

Organizational Units

View中打开高级选项,然后右键要管理的人员,找到object选项,把保护复选取消,就可以删除了

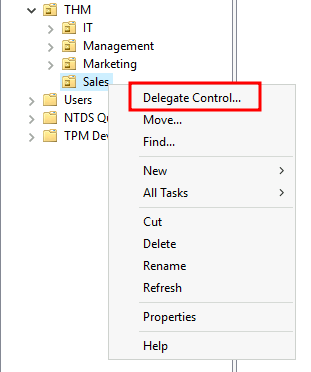

右键

这就是委派了

然后就可以用这个人账号去修改密码了

PS C:\Users\phillip> Set-ADAccountPassword sophie -Reset -NewPassword (Read-Host -AsSecureString -Prompt 'New Password') -Verbose |

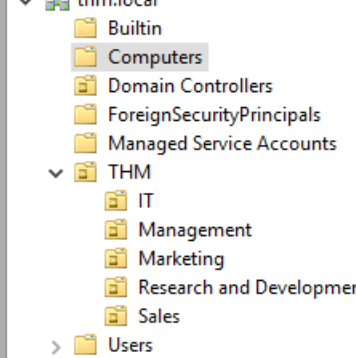

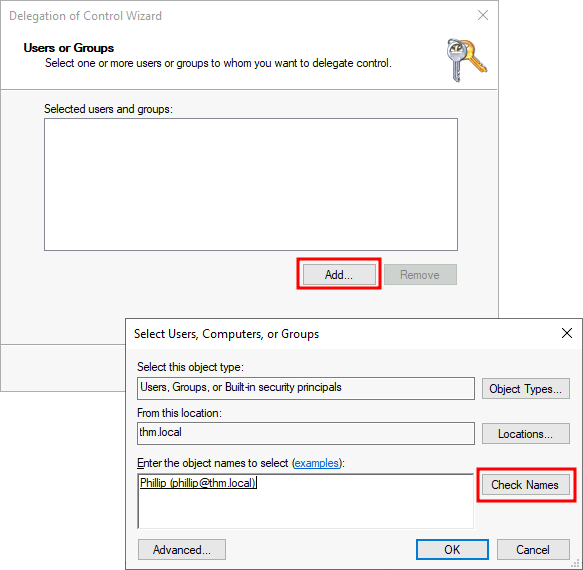

computers

所有加入域的计算机都会在这里

除了DCs

最好分为三类

- Workstations: 域中的每个用户都可能登录到工作站。这是他们将用于完成工作或正常浏览活动的设备。这些设备不应有特权用户登录。

- Servers:服务器通常用于向用户或其他服务器提供服务。

- Domain Controllers: 域控制器允许您管理 Active Directory 域。这些设备通常被认为是网络中最敏感的设备,因为它们包含环境中所有用户帐户的哈希密码。

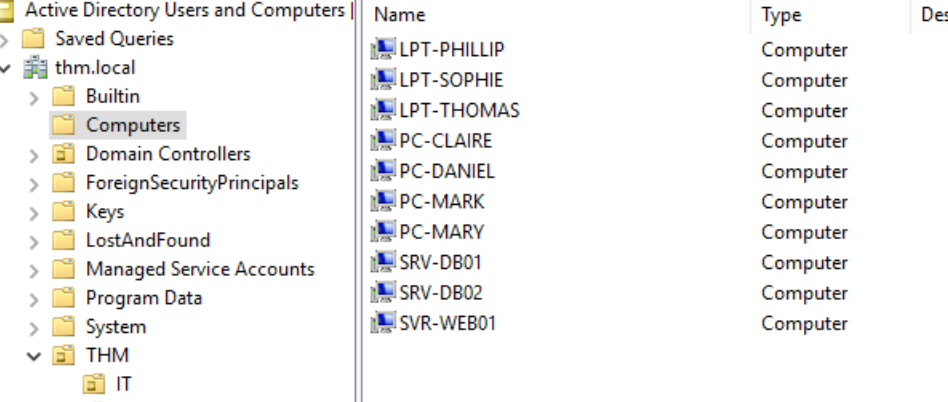

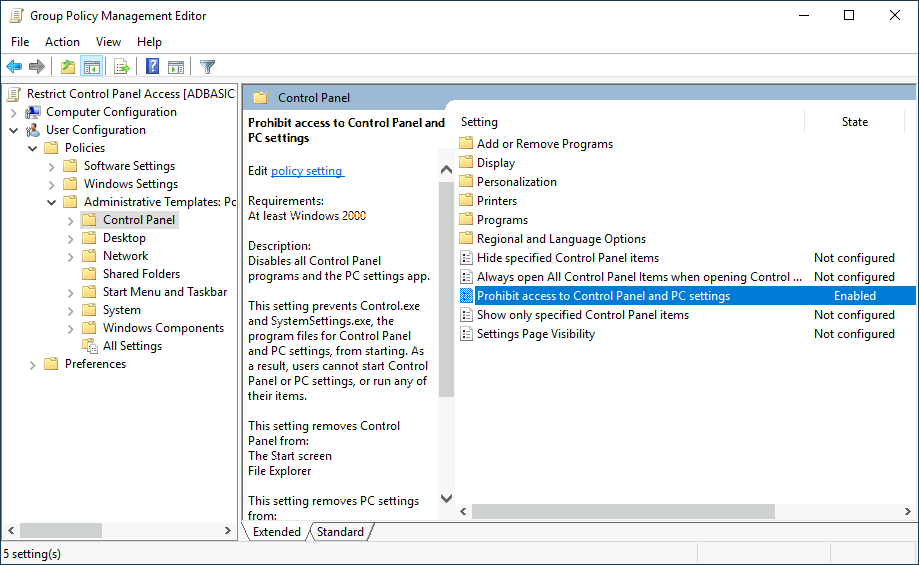

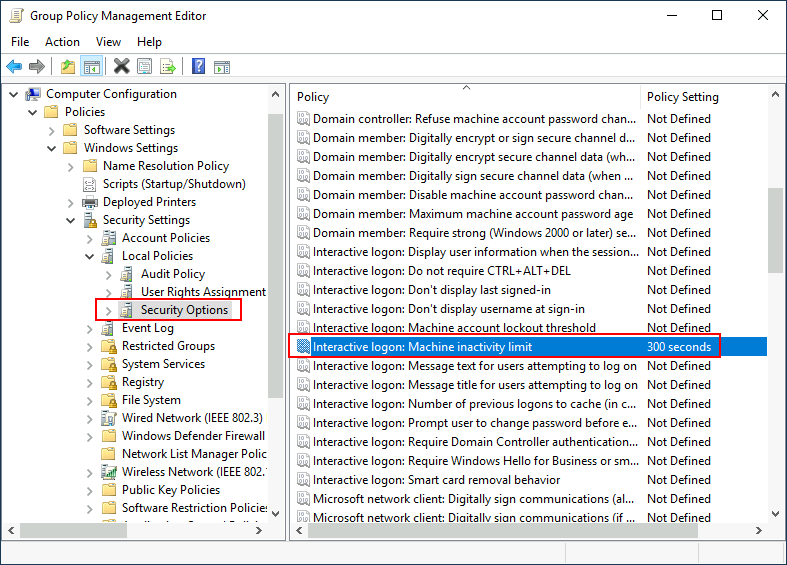

Group Policy Objects

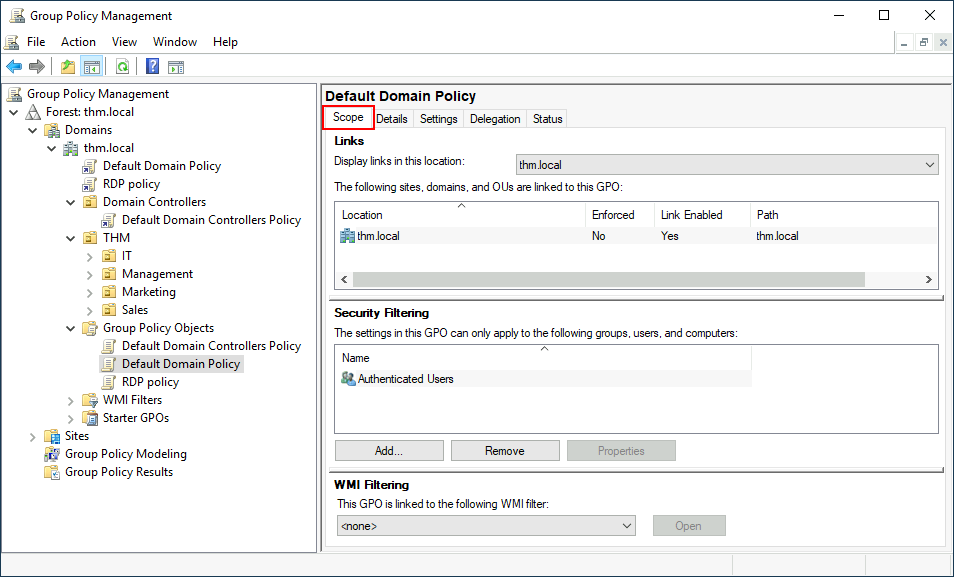

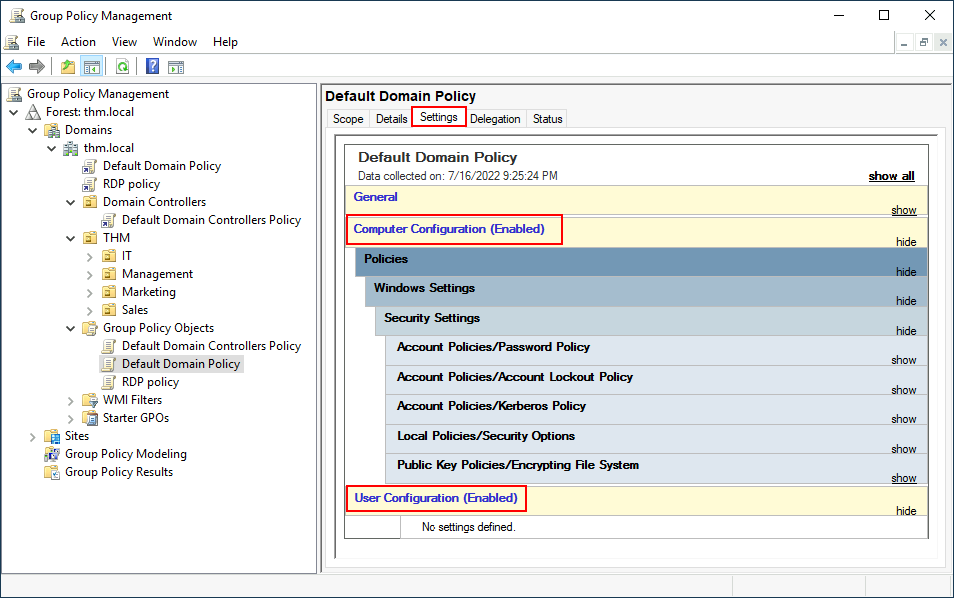

Windows 通过组策略对象 (GPO) 管理此类策略。GPO 只是可应用于 OU 的设置的集合。GPO 可以包含针对用户或计算机的策略,允许您在特定计算机和标识上设置基线

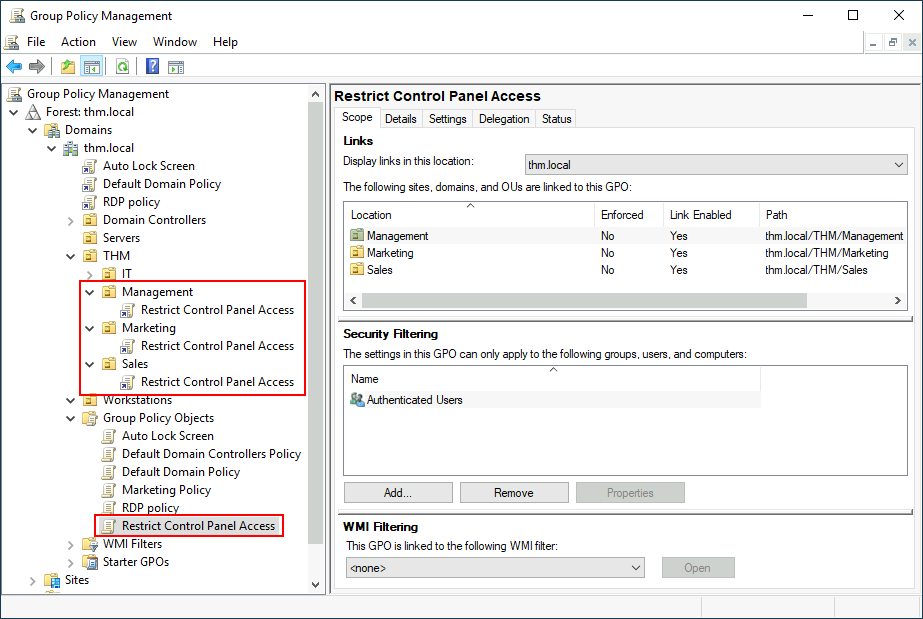

任何 GPO 都将应用于链接的 OU 及其下的任何子 OU。例如, Sales OU 仍将受到 Default Domain Policy 的影响

还可以将安全筛选应用于 GPO,以便它们仅应用于 OU 下的特定用户/计算机。默认情况下,它们将应用于“经过身份验证的用户”组,其中包括所有用户/电脑

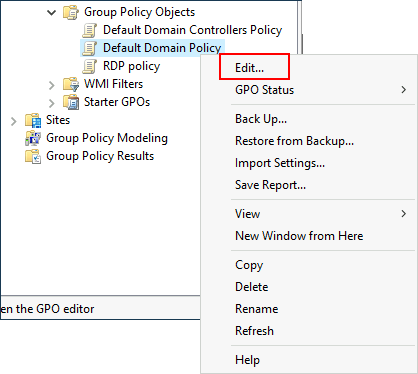

修改这个GPO

会对整个作用

GPO 通过存储在 DC 中的名为 SYSVOL 的网络共享分发到网络。域中的所有用户通常都应有权通过网络访问此共享,以定期同步其 GPO。默认情况下,SYSVOL 共享指向我们网络中每个 DC 上的 C:\Windows\SYSVOL\sysvol\ 目录域产生影响

对任何 GPO 进行更改后,计算机最多可能需要 2 小时才能跟上进度。如果要强制任何特定计算机立即同步其 GPO,则始终可以在所需的计算机上运行以下命令

PS C:\> gpupdate /force |

创建再链接,只允许IT部门访问控制面板

还有自动锁屏的

验证方法

- Kerberos

- NetNTLM: 兼容性,旧的了

Kerberos

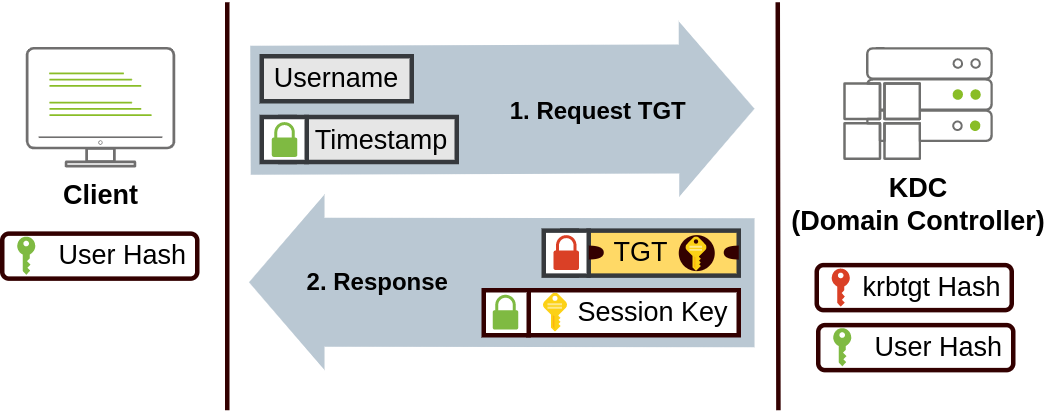

用户将其用户名和使用从其密码派生的密钥加密的时间戳发送到密钥分发中心 (KDC),该服务通常安装在负责在网络上创建 Kerberos 票证的域控制器上

KDC 将创建并发回票证授予票证 (TGT),这将允许用户请求额外的票证以访问特定服务。需要票证才能获得更多票证可能听起来有点奇怪,但它允许用户在每次想要连接到服务时都无需传递其凭据即可请求服务票证。与 TGT 一起,将向用户提供会话密钥,他们需要该密钥来生成以下请求

TGT 是使用 krbtgt 帐户的密码哈希加密的,因此用户无法访问其内容

加密的 TGT 包括会话密钥的副本作为其内容的一部分,并且 KDC 无需存储会话密钥,因为它可以在需要时通过解密 TGT 来恢复副本

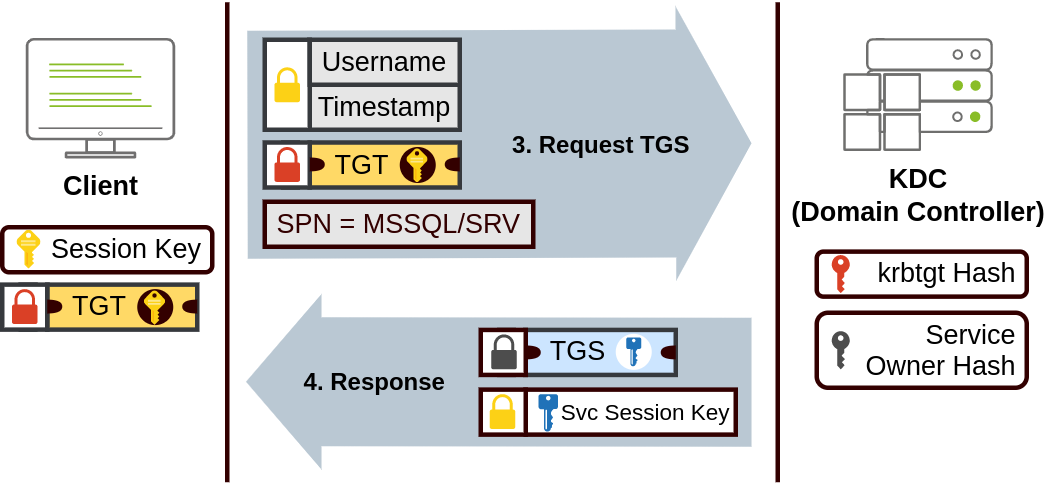

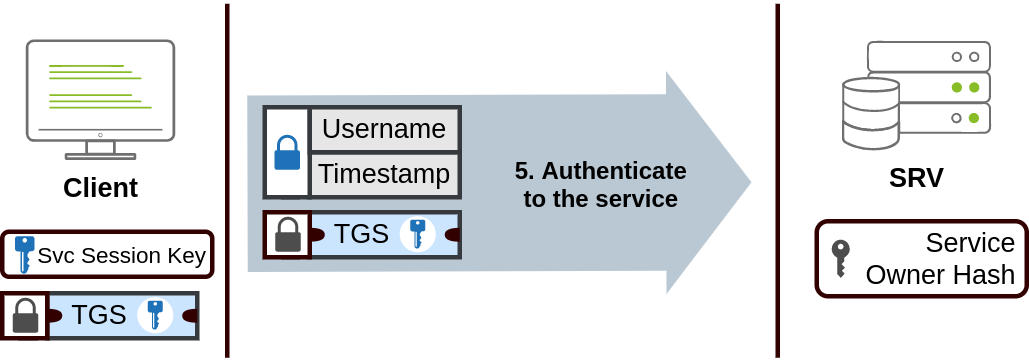

当用户想要连接到网络上的服务(如共享、网站或数据库)时,他们将使用其 TGT 向 KDC 请求票证授予服务 (TGS)。TGS 是仅允许连接到为其创建的特定服务的票证。要请求 TGS,用户将发送其用户名和使用会话密钥加密的时间戳,以及 TGT 和服务主体名称 (SPN),该名称指示我们打算访问的服务和服务器名称

因此,KDC 将向我们发送一个 TGS 以及一个服务会话密钥,我们需要对要访问的服务进行身份验证。TGS 使用派生自服务所有者哈希的密钥进行加密。服务所有者是运行服务的用户或计算机帐户。TGS 在其加密内容上包含服务会话密钥的副本,以便服务所有者可以通过解密 TGS 来访问它

最后解密

NetNTLM

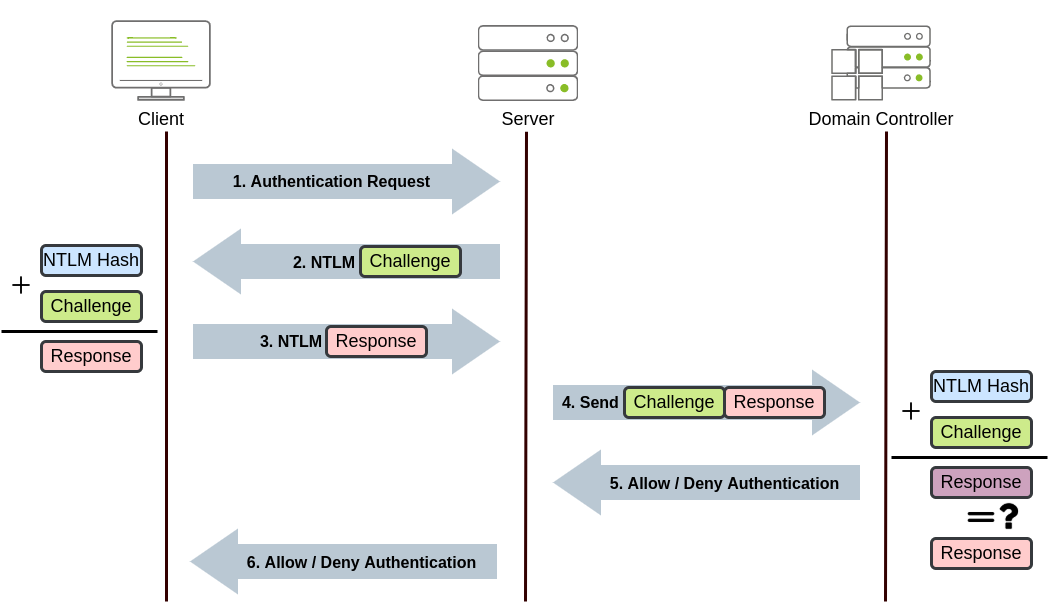

- The client sends an authentication request to the server they want to access.

客户端向要访问的服务器发送身份验证请求。 - The server generates a random number and sends it as a challenge to the client.

服务器生成一个随机数,并将其作为质询发送给客户端。 - The client combines their NTLM password hash with the challenge (and other known data) to generate a response to the challenge and sends it back to the server for verification.

客户端将其 NTLM 密码哈希与质询(和其他已知数据)相结合,以生成对质询的响应,并将其发送回服务器进行验证。 - The server forwards the challenge and the response to the Domain Controller for verification.

服务器将质询和响应转发到域控制器进行验证。 - The domain controller uses the challenge to recalculate the response and compares it to the original response sent by the client. If they both match, the client is authenticated; otherwise, access is denied. The authentication result is sent back to the server.

域控制器使用质询重新计算响应,并将其与客户端发送的原始响应进行比较。如果它们都匹配,则对客户端进行身份验证;否则,访问将被拒绝。身份验证结果将发送回服务器。 - The server forwards the authentication result to the client.

服务器将身份验证结果转发给客户端。

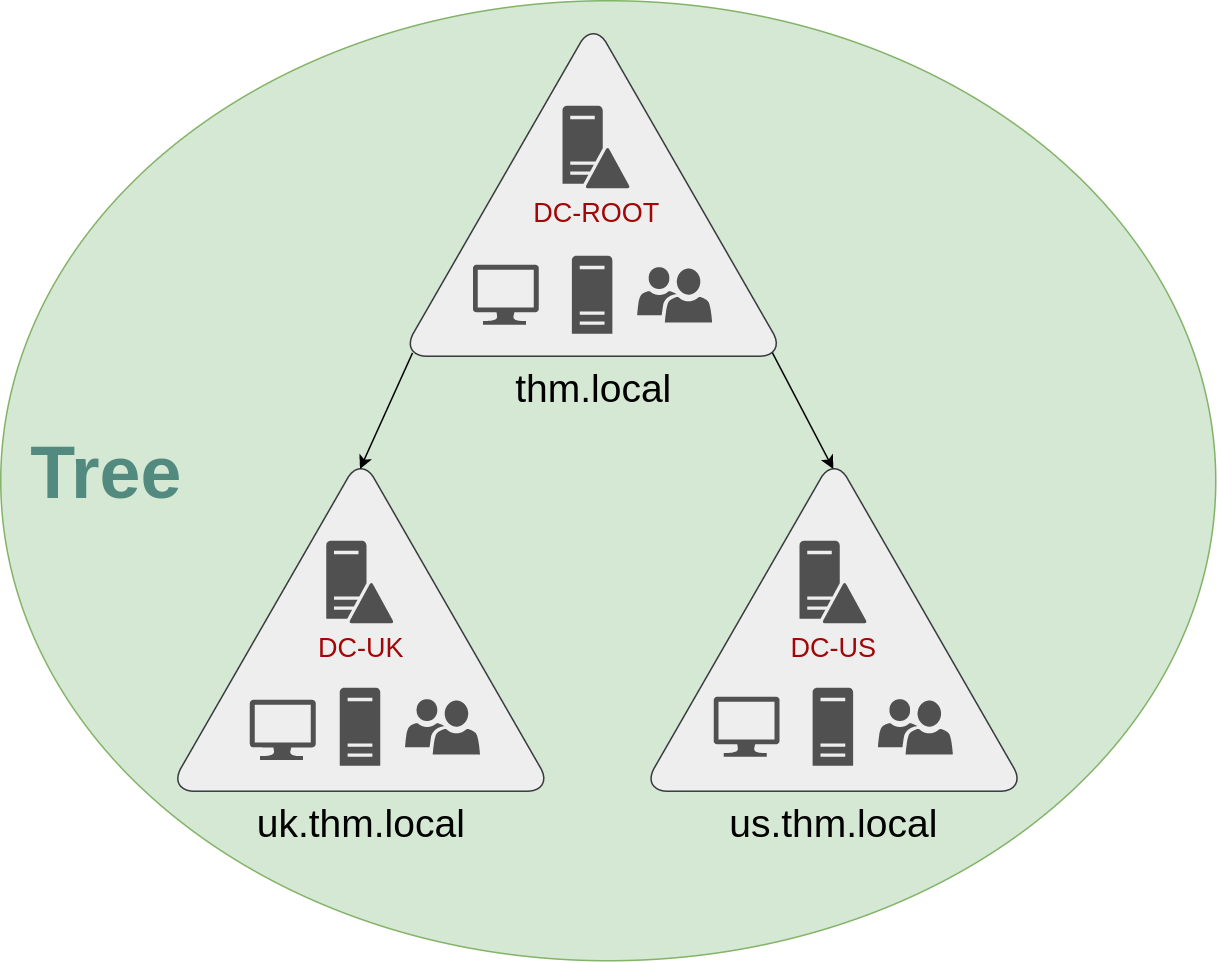

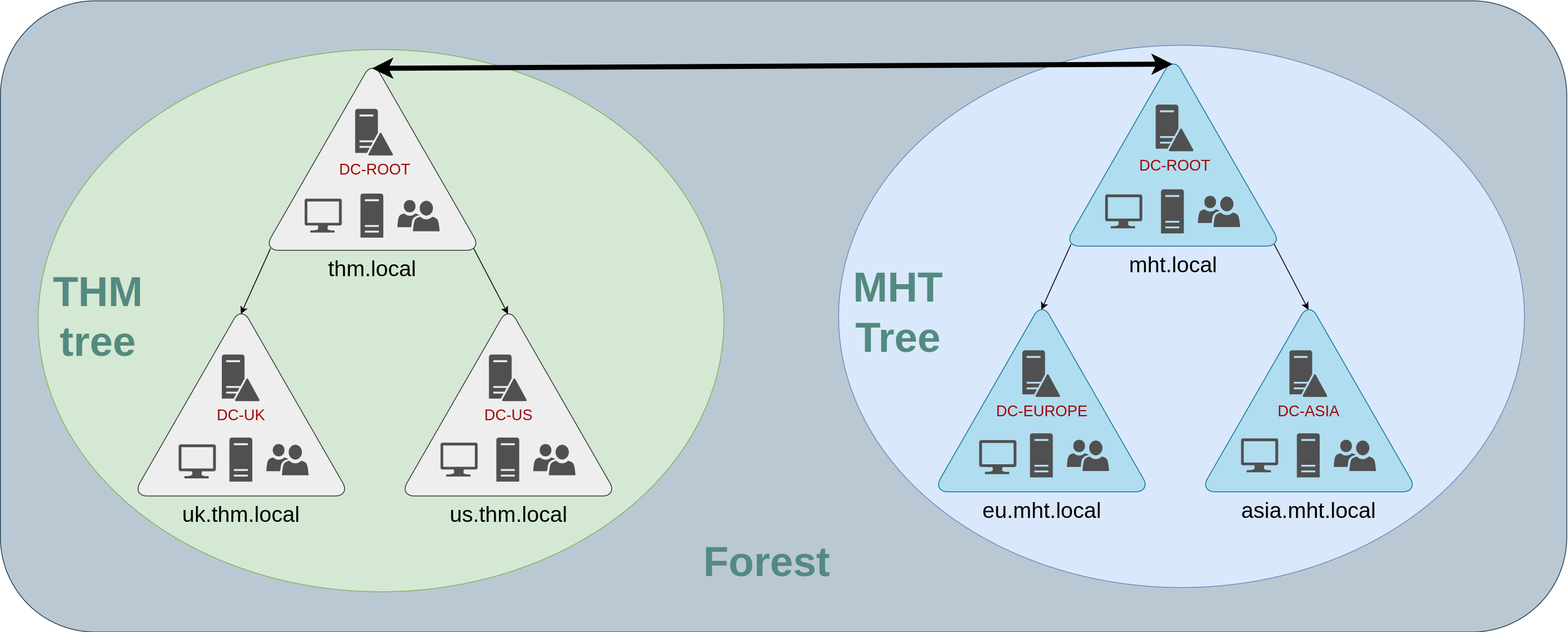

Trees Forests Trusts

树

森林

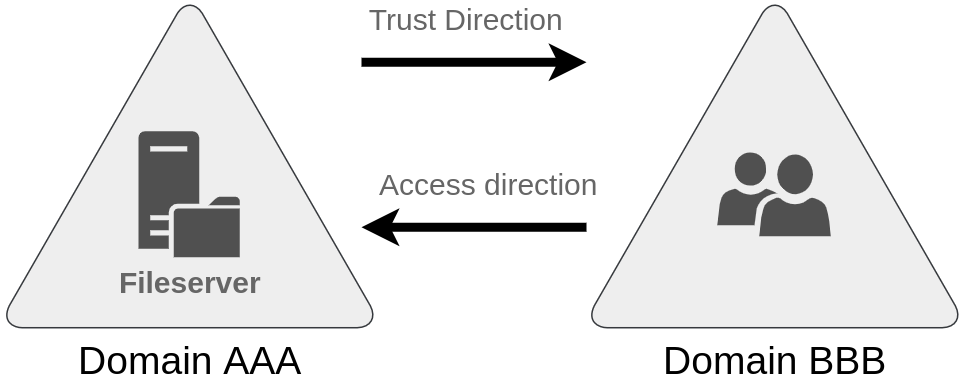

信任关系

在域之间建立信任关系允许您授权域 THM UK 中的用户访问域 MHT EU 中的资源